Désireux de voir si il est possible de mettre en évidence, au niveau forensic, la compromission d’une machine par l’intermédiaire de metasploit, je me suis penché sur la question.

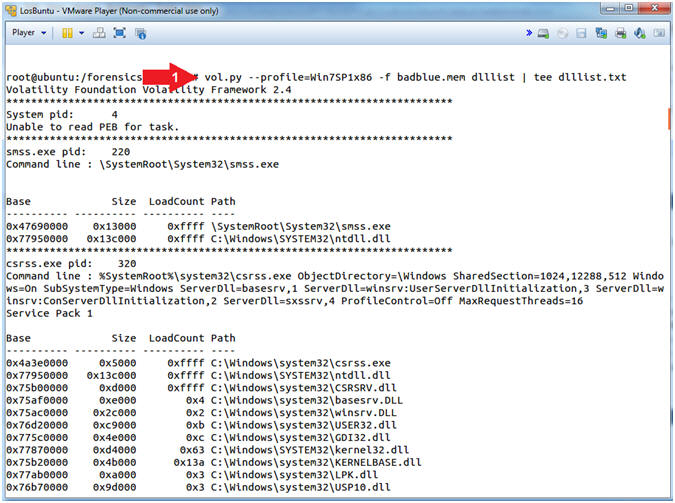

La recherche de traces en mémoire de meterpreter est assez ardue car le processus peut migrer dans des processus annexes étant déjà en cours d’exécution sur la machine, ou en lançant des processus fils.

Poursuivant mes recherches, je suis tombé sur un article fort intéressant que je voulais partager avec vous. Pour ceux qui veulent « mettre les mains dans le cambouis », je vous conseille la lecture de ce document et la mise en pratique en mettant en place le lab requis.

Mes recherches sur la question n’étant pas encore suffisamment abouties pour pouvoir faire un article en français sur la question, je vous poste le lien vers l’article original.

Source : http://www.computersecuritystudent.com/FORENSICS/LosBuntu/lesson6/index.html