A la conférence annuelle sur la liberté se tenant a Oslo a été découvert hier un type un peu inhabituel de logiciel malicieux qui fonctionne sur MacOSX. Lors de cette conférence, qui regroupe des activistes du monde entier engagé dans la lutte pour les droits de l’Homme, un chercheur en sécurité a découvert ce logiciel sur l’ordinateur d’un intervenant venant d’Angola.

A la conférence annuelle sur la liberté se tenant a Oslo a été découvert hier un type un peu inhabituel de logiciel malicieux qui fonctionne sur MacOSX. Lors de cette conférence, qui regroupe des activistes du monde entier engagé dans la lutte pour les droits de l’Homme, un chercheur en sécurité a découvert ce logiciel sur l’ordinateur d’un intervenant venant d’Angola.

Ce logiciel, que F-Secure a répertorié depuis sous le nom OSX/KitM.A, a pour effet de prendre des copies d’écran à intervalle régulier et de les poster sur deux serveurs distants. La particularité de ce logiciel est qu’il était signé par un certificat de développeur valide, c’est à dire répertorié chez Apple. Il faut préciser qu’il est relativement simple de déposer ce type de certificat puisqu’il suffit de s’inscrire et de payer une centaine de dollars pour en disposer.

Cet événement est l’occasion de revenir sur les paramètres de sécurité de MacOSX qui permettent de restreindre l’installation de ce type de logiciels.

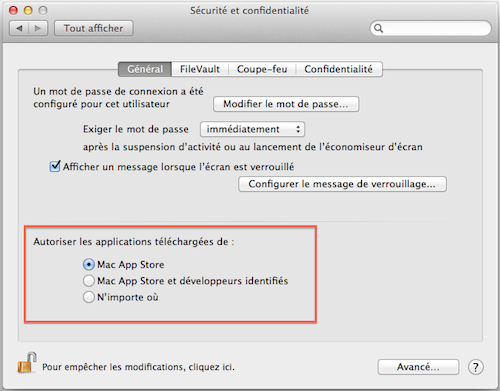

Mountain Lion dispose de trois modes distincts qui permettent de durcir les paramètres concernant l’installation de nouveaux logiciels sur le système.

- Mac Appstore

- Mac Appstore et développeurs identifiés (qui a été la cible du malware découvert)

- N’importe où

Ces paramètres peuvent être réglés dans la fenêtre « Sécurité et confientalité > Général » des préférences système.

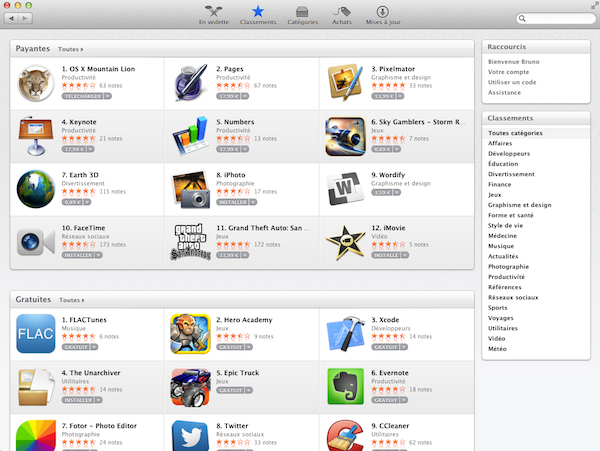

Le premier mode est le plus restrictif. Il permet d’autoriser le téléchargement d’applications uniquement depuis l’Appstore. Il faudra donc exclusivement passer par là pour installer un nouveau logiciel sur la machine. Il est aussi le plus sécuritaire puisque les logiciels mis à disposition sur l’appstore par Apple sont audités avant la mise en ligne pour vérifier que n’aient pas été insérées en eux des fonctionnalités malveillantes comme la prise de contrôle à distance ou bien l’insertion de keyloggers qui permettent d’enregistrer les frappes de touches.

Si le logiciel n’est pas disponible sur l’appstore, mais qu’il a été développé par un programmeur identifié, c’est à dire disposant d’un certificat valide et déposé auprès d’Apple, la deuxième option permet de contourner la restriction de l’appstore. (c’est le mode qui était visé par le malware découvert hier).

Enfin, le troisième mode est le plus permissif puisqu’il permet d’installer n’importe quel logiciel sur la machine. Il suffit alors a un pirate de développer une petite application malicieuse et de la mettre à disposition sur le réseau mondial en attendant que les pauvres internautes la téléchargent et l’installent pour prendre le contrôle de leur machine à leur insu.

Nous ne saurions donc trop vous conseiller de paramétrer votre MacOSX pour qu’il utilise l’Appstore uniquement. Dans le cas où vous auriez à utiliser une application externe à l’appstore, il est préférable de passer par la deuxième option, et de vérifier la signature avant installation à l’aide de la commande :

codesign -dvvv SizeUp.app

Cette commande va vous permettre d’obtenir des détails sur le certificat attaché à l’application

Executable=/Applications/SizeUp.app/Contents/MacOS/SizeUp Identifier=com.irradiatedsoftware.SizeUp Format=bundle with Mach-O universal (i386 ppc7400) CodeDirectory v=20100 size=1058 flags=0x0(none) hashes=46+3 location=embedded Hash type=sha1 size=20 CDHash=83fac344cd8d0c3ba0b65e6d0c33ec3b99cf6cef Signature size=8534 Authority=Developer ID Application: Irradiated Software, LLC Authority=Developer ID Certification Authority Authority=Apple Root CA Timestamp=8 janv. 2013 15:58:23 Info.plist entries=23 Sealed Resources rules=4 files=184 Internal requirements count=1 size=224 Executable=/Applications/SizeUp.app/Contents/MacOS/SizeUpIdentifier=com.irradiatedsoftware.SizeUpFormat=bundle with Mach-O universal (i386 ppc7400)CodeDirectory v=20100 size=1058 flags=0x0(none) hashes=46+3 location=embeddedHash type=sha1 size=20CDHash=83fac344cd8d0c3ba0b65e6d0c33ec3b99cf6cefSignature size=8534Authority=Developer ID Application: Irradiated Software, LLCAuthority=Developer ID Certification AuthorityAuthority=Apple Root CATimestamp=8 janv. 2013 15:58:23Info.plist entries=23Sealed Resources rules=4 files=184Internal requirements count=1 size=224

Vous pouvez ensuite, après installation remettre vos paramètres sur la première option (Mac Appstore). Puisque ces options n’ont d’effet qu’au moment de l’installation, l’application que vous aurez installé avec une exception continuera de fonctionner normalement.

Par ailleurs, rien ne s’oppose à ce que vous installiez en complément un antivirus. (ex : Avast pour mac)