Effacement chimique d’un disque dur

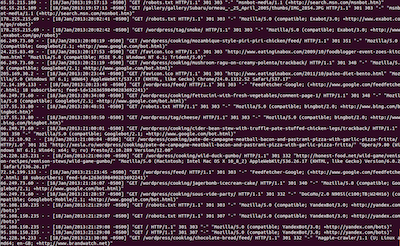

Lors des cours d’initiation à l’investigation informatique, la question qui revient souvent est la problématique de l’effacement des données. Un formatage permet-il d’effacer efficacement les données d’un disque ? Bien évidemment non. Par contre, d’autres méthodes peuvent se révéler plus efficaces 😉